Berechtigungen in Google Search Console, GA4 und Google Tag Manager verwalten

Wer die Google Search Console, Google Analytics GA4 und den Google Tag Manager richtig einrichtet, hat bessere SEO-Ergebnisse und kann seine Daten sinnvoller nutzen. Hier zeige ich, wie das geht - sogar DSGVO-konform.

Warum die Verwaltung von Berechtigungen durchaus geschäftskritisch ist

Die Daten aus den hier beschriebenen Tools von Google bilden häufig das Fundament, auf dem Unternehmen ihre Marketingstrategien aufbauen.

Die Google Search Console (GSC), Google Analytics 4 (GA4) und der Google Tag Manager (GTM) sind dabei mehr als nur einfache Werkzeuge; sie bilden teilweise das zentrale Nervensystem der jeweiligen Online-Unternehmensstrategie.

Die GSC fungiert als direktes Kommunikationsmittel mit der größten Suchmaschine der Welt und liefert unschätzbare Einblicke in die organische Sichtbarkeit einer Website.

GA4 ist das analytische Gehirn, das das Verhalten von Millionen von Nutzern entschlüsselt und die Grundlage für datengestützte Entscheidungen schafft.

Der GTM wiederum ist der agile, ausführende Arm, der die schnelle und flexible Implementierung von Tracking-Technologien ermöglicht, ohne bei jeder Änderung tief in den Quellcode der Website eingreifen zu müssen.

Die umfangreichen Möglichkeiten dieser Tools bergen jedoch eine ebenso große, auch rechtliche, Verantwortung für diejenigen, die sie einsetzen. Hier sind wir direkt im Thema:

Eine unsachgemäße Verwaltung der jeweiligen Zugriffsrechte kann verheerende Folgen haben.

Die korrekte Handhabung von Berechtigungen stützt sich auf drei entscheidende Säulen, die für jedes Unternehmen von existenzieller Bedeutung sind:

- Sicherheit: Der Schutz sensibler Geschäfts- und Kundendaten vor unbefugtem Zugriff, Manipulation oder Diebstahl ist von größter Wichtigkeit. Eine falsch vergebene Berechtigung kann einem ehemaligen Mitarbeiter oder einem kompromittierten Konto die Tür zu wertvollen Unternehmensdaten öffnen.

- Datenintegrität: Die Qualität der erhobenen Daten ist die Währung des digitalen Marketings. Fehlkonfigurationen, die durch unzureichend geschulte oder überprivilegierte Nutzer verursacht werden, können zu dauerhaftem Datenverlust oder der Sammlung verfälschter Informationen führen. Ein falsch gesetzter Filter in GA4, ein fehlerhafter Tag im GTM oder die versehentliche De-Indexierung von Seiten über die GSC können die Datengrundlage für strategische Entscheidungen ruinieren.

- Kollaboration & Effizienz: In der heutigen Arbeitswelt ist die Zusammenarbeit mit internen Teams, externen Agenturen und Freelancern die Norm. Ein durchdachtes Berechtigungssystem ermöglicht eine reibungslose und sichere Kooperation, indem es jedem Beteiligten genau die Werkzeuge an die Hand gibt, die er für seine Aufgabe benötigt – nicht mehr und nicht weniger.

Dieser Leitfaden ist nicht nur als technische Anleitung zu lesen. Sehen Sie ihn als eine strategische Blaupause, die darauf abzielt, Ihnen die volle Kontrolle über Ihre digitalen Assets zurückzugeben.

Ich erkläre Ihnen die Berechtigungssysteme von GSC, GA4 und GTM im Detail, liefere praxisnahe Anleitungen für deren Verwaltung und zeige übergreifende Prinzipien auf, mit denen sich eine robuste Sicherheitsarchitektur etablieren lässt. Ziel ist es, Sie zu befähigen, fundierte, sichere und effiziente Zugriffsentscheidungen zu treffen und so das Fundament Ihres geschäftlichen Erfolgs nachhaltig zu sichern.

Google Search Console (GSC) Berechtigungen

Die Verwaltung von Berechtigungen in der Google Search Console unterscheidet sich grundlegend von anderen Google-Tools. Während der Zugriff auf GA4 oder GTM rein administrativ per Mausklick gewährt wird, ist die höchste Berechtigungsstufe in der GSC – die Inhaberschaft – untrennbar mit einem technischen Nachweis der Kontrolle über die Website selbst verbunden.

Das Verständnis dieser Verknüpfung ist der Schlüssel zur sicheren Verwaltung dieses nützlichen Tools.

Die Hierarchie der GSC-Rollen: Mehr als nur "Zugriff"

Bevor Rollen zugewiesen werden können, muss die Grundlage der Rechtevergabe verstanden werden: Die Property. Die GSC unterscheidet zwischen zwei Arten von Properties, die den Geltungsbereich von Daten und Berechtigungen definieren:

- Domain-Property: Dies ist die empfohlene und umfassendste Art. Sie bündelt alle Daten für eine gesamte Domain, einschließlich aller Subdomains (z.B.

www.beispiel.de,blog.beispiel.de) und Protokolle (http,https). Berechtigungen, die hier vergeben werden, gelten global. - URL-Präfix-Property: Diese Art ist auf ein spezifisches Protokoll und einen Pfad beschränkt (z.B. nur

https://www.beispiel.de/blog/). Sie ist nützlich für die Analyse von Teilbereichen einer Website, erfordert aber eine präzisere Verwaltung.

Auf Basis dieser Properties werden die folgenden Rollen vergeben:

Die Inhaber-Rollen: Volle Kontrolle über alle Aspekte

Die Inhaber-Rollen gewähren die absolute Kontrolle über eine GSC-Property. Sie können alle Daten einsehen, alle Tools nutzen, Einstellungen ändern und – am wichtigsten – andere Nutzer verwalten.

Es gibt zwei Arten von Inhabern, die zwar die gleichen Befugnisse haben, sich aber in ihrer Ernennung und Entfernung fundamental unterscheiden.

- Bestätigter Inhaber (Verified Owner): Dies ist die ultimative Autoritätsstufe. Ein bestätigter Inhaber hat seine Kontrolle über die Website durch einen technischen Verifizierungstoken nachgewiesen. Dieser Token kann eine auf den Server hochgeladene HTML-Datei, ein DNS-Eintrag, ein Google Analytics-Tracking-Code oder ein Google Tag Manager-Container sein. Die Kausalkette ist eindeutig: Wer technischen Zugriff auf die Website oder deren DNS-Verwaltung hat, kann einen Token platzieren und sich so zum bestätigten Inhaber machen. Diese technische Verankerung macht die Rolle extrem mächtig. Das Entfernen eines bestätigten Inhabers ist ein zweistufiger Prozess, der nicht nur eine Aktion in der GSC-Oberfläche, sondern auch die Entfernung des entsprechenden Tokens von der Website erfordert.

- Delegierter Inhaber (Delegated Owner): Ein delegierter Inhaber wird von einem bestätigten Inhaber ernannt, ohne selbst einen Verifizierungstoken hinterlegen zu müssen. Er verfügt über exakt die gleichen umfassenden Rechte wie ein bestätigter Inhaber, einschließlich der Nutzerverwaltung. Der entscheidende Unterschied liegt in der Widerrufbarkeit: Ein delegierter Inhaber kann von jedem anderen Inhaber einfach und sofort über die GSC-Benutzeroberfläche entfernt werden, ohne dass ein technischer Eingriff auf der Website erforderlich ist.

Diese Unterscheidung ist kein Zufall, sondern ein bewusstes Design von Google, um volle Funktionalität zu gewähren und gleichzeitig die administrative Kontrolle von der technischen Inhaberschaft zu entkoppeln. Dies ermöglicht eine sicherere Delegation von Verantwortung.

Die Nutzer-Rollen: Die ausführenden Kräfte

Nutzer-Rollen sind für Teammitglieder und Partner gedacht, die operative Aufgaben ausführen, aber keine administrativen Rechte über die Property-Einstellungen oder andere Nutzer haben sollen.

- Uneingeschränkter Nutzer (Full User): Diese Rolle hat Lesezugriff auf alle Daten und Berichte in der GSC. Darüber hinaus kann ein uneingeschränkter Nutzer bestimmte, wichtige Aktionen durchführen, wie das Einreichen von Sitemaps, das Anfordern einer Indexierung oder die Nutzung des Disavow-Tools, um schädliche Backlinks für ungültig zu erklären. Entscheidend ist jedoch, was er nicht kann: Er kann keine Nutzer hinzufügen, entfernen oder deren Berechtigungen ändern und auch keine kritischen Einstellungen der Property verändern.

- Eingeschränkter Nutzer (Restricted User): Dies ist die restriktivste Rolle. Sie gewährt lediglich einen grundlegenden Lesezugriff, primär auf die Leistungsberichte (Klicks, Impressionen etc.). Diese Rolle ist ideal, um Stakeholdern oder Junior-Teammitgliedern Einblicke zu gewähren, ohne ihnen Zugriff auf sensible technische Bereiche oder operative Werkzeuge zu geben.

GSC-Berechtigungen im Überblick

| Aktion / Tool | Eingeschränkter Nutzer | Uneingeschränkter Nutzer | Inhaber (Delegiert & Verifiziert) |

|---|---|---|---|

| Leistungsbericht einsehen | ✅ Ja | ✅ Ja | ✅ Ja |

| URL-Prüfung durchführen | ✅ Ja | ✅ Ja | ✅ Ja |

| Indexabdeckungsbericht einsehen | ✅ Ja | ✅ Ja | ✅ Ja |

| Sitemaps einreichen/verwalten | ❌ Nein | ✅ Ja | ✅ Ja |

| Entfernungs-Tool nutzen | ❌ Nein | ✅ Ja | ✅ Ja |

| Core Web Vitals / Page Experience einsehen | ✅ Ja | ✅ Ja | ✅ Ja |

| Link-Bericht einsehen | ✅ Ja | ✅ Ja | ✅ Ja |

| Disavow-Datei hochladen | ❌ Nein | ❌ Nein | ✅ Ja |

| Adressänderung durchführen | ❌ Nein | ❌ Nein | ✅ Ja |

| Nutzer hinzufügen/entfernen/ändern | ❌ Nein | ❌ Nein | ✅ Ja |

| Property-Einstellungen ändern | ❌ Nein | ❌ Nein | ✅ Ja |

| Verknüpfungen (z. B. zu GA4) verwalten | ❌ Nein | ❌ Nein | ✅ Ja |

Sonderfall: Verknüpfte Nutzer (Associates)

Verknüpfte Nutzer sind keine Personen, die sich in die GSC einloggen. Es handelt sich um andere Google-Dienste oder Plattformen (z.B. Google Ads, Google Analytics, Chrome Web Store), die mit der GSC-Property verbunden sind.

Diese Verknüpfung autorisiert den Dienst, bestimmte Aktionen im Namen der Website durchzuführen oder auf spezifische Daten zuzugreifen, ohne dass ein menschlicher Nutzer direkten Zugriff auf die GSC-Daten erhält.

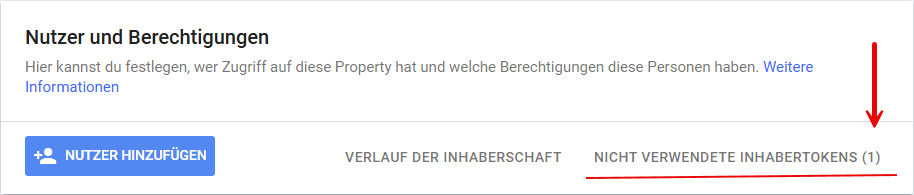

Praxisleitfaden: Nutzer in der GSC verwalten

Die Verwaltung von Nutzern ist eine Aufgabe, die ausschließlich Inhabern (sowohl bestätigten als auch delegierten) vorbehalten ist.

Schritt-für-Schritt: Nutzer hinzufügen

- Melden Sie sich bei der Google Search Console an und wählen Sie die gewünschte Property aus der Dropdown-Liste oben links aus.

- Navigieren Sie im linken Menü zu

Einstellungenund klicken Sie dann aufNutzer und Berechtigungen. - Klicken Sie auf die blaue Schaltfläche

Nutzer hinzufügenoben rechts. - Geben Sie die E-Mail-Adresse des Google-Kontos ein, das Sie hinzufügen möchten. Wichtig: Es können keine E-Mail-Gruppen oder Verteilerlisten hinzugefügt werden; es muss sich um ein individuelles Google-Konto handeln.

- Wählen Sie die Berechtigungsstufe aus:

UneingeschränktoderEingeschränkt. Um einen delegierten Inhaber hinzuzufügen, wählen SieInhaber. - Klicken Sie auf

Hinzufügen, um den Vorgang abzuschließen.

Schritt-für-Schritt: Berechtigungen ändern

Ein Inhaber kann die Berechtigungsstufe eines Nutzers oder eines delegierten Inhabers jederzeit anpassen. Die Berechtigung eines bestätigten Inhabers kann jedoch nicht herabgestuft werden; er kann nur vollständig entfernt werden.

- Navigieren Sie zu

Einstellungen > Nutzer und Berechtigungen. - Suchen Sie den Nutzer in der Liste. Klicken Sie auf das Drei-Punkte-Menü (

Weitere Aktionen) neben dem Namen des Nutzers. - Wählen Sie

Berechtigungen ändern. - Wählen Sie die neue Rolle aus und speichern Sie die Änderung.

Schritt-für-Schritt: Nutzer sicher entfernen (Der kritische Offboarding-Prozess)

Das Entfernen von Nutzern ist ein sicherheitskritischer Prozess, der je nach Rolle unterschiedlich gehandhabt werden muss.

Delegierte Inhaber & Nutzer entfernen:

- Navigieren Sie zu

Einstellungen > Nutzer und Berechtigungen. - Klicken Sie auf das Drei-Punkte-Menü neben dem Namen des Nutzers und wählen Sie

Zugriff entfernen. - Bestätigen Sie die Aktion. Der Zugriff wird sofort entzogen.

Bestätigte Inhaber entfernen (Zweistufiger Prozess):

- Schritt 1: Nutzer in der GSC entfernen. Führen Sie die gleichen Schritte wie oben aus, um den Zugriff in der Benutzeroberfläche zu entfernen. Nach der Bestätigung zeigt die GSC ein Pop-up-Fenster mit einer Liste aller Verifizierungstokens an, die mit diesem Nutzerkonto verbunden sind.

- Schritt 2: Verifizierungstokens entfernen. Dies ist der entscheidende Schritt. Sie müssen diese Tokens manuell von Ihrer Website, Ihrem DNS-Server, Ihrem Hosting-Provider oder aus dem verknüpften Google-Tool (z.B. GTM, GA) entfernen. Wenn dieser Schritt unterlassen wird, behält der entfernte Nutzer einen "Schlüssel" und kann seine Inhaberschaft jederzeit und ohne erneute Einladung re-verifizieren. Dies stellt ein erhebliches und oft übersehenes Sicherheitsrisiko dar.

Strategische Vergabe von GSC-Berechtigungen

Die Vergabe von GSC-Berechtigungen sollte dem Prinzip der geringsten Rechte (Principle of Least Privilege) folgen. Vergeben Sie immer nur die minimal notwendige Berechtigungsstufe.

- Bestätigter Inhaber: Diese Rolle sollte streng auf die Kerneigentümer der digitalen Assets beschränkt sein – typischerweise der CEO, Gründer oder der leitende technische Verantwortliche. Es ist eine bewährte Praxis, mindestens zwei, aber nur wenige, vertrauenswürdige Personen als bestätigte Inhaber zu haben, um den Verlust des Zugriffs zu verhindern, falls eine Person das Unternehmen verlässt.

- Delegierter Inhaber: Diese Rolle ist ideal für leitende interne SEO-Manager oder den Hauptverantwortlichen einer langjährigen und vertrauenswürdigen Partneragentur. Sie bietet die volle Funktionalität für administrative Aufgaben, kann aber im Bedarfsfall schnell und unkompliziert widerrufen werden. Dies macht sie zu einem strategischen Werkzeug zur Risikominderung bei der Zusammenarbeit mit externen Partnern.

- Uneingeschränkter Nutzer: Dies ist die Standardrolle für alle operativ tätigen Personen: SEO-Spezialisten, Agenturmitarbeiter, Content-Manager und Entwickler, die aktiv an der Optimierung der Website arbeiten. Sie können analysieren und handeln, aber keine sicherheitsrelevanten Änderungen an der Nutzerstruktur oder den Property-Einstellungen vornehmen.

- Eingeschränkter Nutzer: Perfekt für Content-Ersteller, Junior-Marketer, Texter oder Stakeholder aus anderen Abteilungen, die lediglich Leistungsdaten einsehen müssen, um ihre eigene Arbeit zu bewerten, aber keine operativen SEO-Aufgaben haben.

Die Übersicht: GSC-Rollen und ihre Kernbefugnisse im Vergleich

| Rolle | Daten einsehen | Aktionen durchführen (z.B. Sitemaps) | Nutzer verwalten | Einstellungen ändern | Risiko / Empfehlung |

|---|---|---|---|---|---|

| Bestätigter Inhaber | Vollständig | Ja | Ja | Ja | Sehr hoch. Nur für Kerneigentümer des digitalen Assets. Schwer zu widerrufen. |

| Delegierter Inhaber | Vollständig | Ja | Ja | Ja | Hoch. Für leitende, vertrauenswürdige interne Manager oder Hauptansprechpartner von Agenturen. Leicht widerrufbar. |

| Uneingeschränkter Nutzer | Vollständig | Ja | Nein | Nein | Mittel. Standardrolle für alle operativen SEO- und Content-Teams. Kein administrativer Zugriff. |

| Eingeschränkter Nutzer | Eingeschränkt | Nein | Nein | Nein | Niedrig. Ideal für reinen Lesezugriff auf Leistungsdaten für Stakeholder oder Junior-Rollen. |

Typische SEO Anwendungsfälle

Aus der Praxis: Benötigte GSC-Berechtigungen für gängige SEO-Anwendungsfälle

| Anwendungsfall | Benötigte Mindestberechtigung | Begründung & Risikobewertung |

|---|---|---|

| Screaming Frog (API-Zugriff) | Eingeschränkter Nutzer | Begründung: Reiner Lesezugriff auf Leistungs- und Indexdaten. Es werden keine Daten verändert. Risiko: Gering. Best Practice: Dediziertes, unpersönliches API-Konto verwenden. |

| Sitemap hochladen/verwalten | Uneingeschränkter Nutzer | Begründung: Aktive Handlung, die Google mitteilt, welche URLs zur Website gehören. Dies ist eine grundlegende Konfigurationsänderung. Risiko: Mittel. Eine fehlerhafte Sitemap kann das Crawling negativ beeinflussen. |

| Disavow-Datei hochladen | Inhaber | Begründung: Hochriskante, fortgeschrittene Funktion, die laut offizieller Google-Dokumentation explizit Inhaberrechte erfordert. Risiko: Sehr hoch. Eine falsche Anwendung kann die Website-Performance nachhaltig schädigen. |

| Adressänderung (Migration) | Inhaber | Begründung: Fundamentale, weitreichende Änderung der gesamten Property-Zuordnung. Die kritischste Aktion bei einer Domain-Migration, die höchste Kontrolle erfordert. Risiko: Extrem hoch. Fehler hierbei können zum Totalverlust von Rankings führen. |

Google Analytics 4 (GA4) Zugriffsebenen im Detail

Im Gegensatz zur technisch verankerten Inhaberschaft in der GSC basiert das Berechtigungssystem von Google Analytics 4 auf einer flexiblen, hierarchischen Struktur, die eine äußerst granulare Steuerung des Zugriffs auf Analysefunktionen und sensible Finanzdaten ermöglicht. Das Verständnis dieser Hierarchie ist entscheidend für die sichere und effiziente Verwaltung von GA4.

Das GA4-Berechtigungsmodell: Konto vs. Property

GA4 organisiert den Zugriff auf zwei Hauptebenen, die eine logische Struktur für Unternehmen jeder Größe bieten:

- Kontoebene (Account Level): Dies ist die oberste Organisationsebene in der GA4-Hierarchie. Ein Konto kann mehrere Properties umfassen. Stellen Sie sich das Konto als das Unternehmen und die Properties als dessen einzelne Websites oder Apps vor. Berechtigungen, die auf der Kontoebene vergeben werden, sind global und werden automatisch an alle Properties innerhalb dieses Kontos vererbt. Diese Ebene ist für globale Administratoren, Führungskräfte oder Abteilungsleiter gedacht, die einen vollständigen Überblick über alle digitalen Assets des Unternehmens benötigen.

- Property-Ebene (Property Level): Eine Property repräsentiert eine einzelne Datenquelle, typischerweise eine Website oder eine mobile App. Berechtigungen, die auf dieser Ebene zugewiesen werden, gelten ausschließlich für diese eine spezifische Property. Dies ist der ideale Ansatz für die Zusammenarbeit mit Teams, Agenturen oder Freelancern, die nur an einem bestimmten Projekt oder einer bestimmten Website arbeiten und keinen Zugriff auf die Daten anderer Unternehmensbereiche haben sollen.

Ein zentrales Konzept in GA4 ist das Vererbungsprinzip, das besagt: Die großzügigste Berechtigung gewinnt.

Das bedeutet, dass die Berechtigungen nicht nur von oben nach unten vererbt werden, sondern auch additiv sind. Wenn einem Nutzer auf der Kontoebene die Rolle "Betrachter" zugewiesen wird, er aber für eine spezifische Property die Rolle "Bearbeiter" erhält, dann gelten für diese eine Property die umfassenderen "Bearbeiter"-Rechte.

Der umgekehrte Fall ist jedoch noch wichtiger für das Sicherheitsverständnis: Wenn ein Nutzer auf der Kontoebene die Rolle "Bearbeiter" hat, kann seine Berechtigung für eine einzelne Property nicht auf "Betrachter" herabgestuft werden. Die auf der höheren Ebene gewährte Berechtigung hat immer Vorrang.

Die fünf GA4-Rollen im Porträt

GA4 bietet fünf Standardrollen, die klar definierte Aufgabenbereiche abdecken und aufeinander aufbauen.

- Administrator: Dies ist die höchste Stufe mit uneingeschränkter Kontrolle. Ein Administrator kann alles tun, was auch ein Bearbeiter kann, hat aber zusätzlich die exklusive Fähigkeit, die Nutzerverwaltung durchzuführen. Das umfasst das Hinzufügen und Löschen von Nutzern, das Zuweisen von Rollen und das Festlegen von Datenbeschränkungen für alle Konten und Properties, für die er Administrator ist. Diese Rolle sollte extrem restriktiv vergeben werden.

- Bearbeiter (Editor): Der Bearbeiter hat die volle Kontrolle über die technischen und konfigurativen Einstellungen einer Property. Er kann Verknüpfungen zu anderen Google-Produkten wie Google Ads herstellen, Datenfilter erstellen, benutzerdefinierte Dimensionen und Metriken anlegen und die Datenerfassungseinstellungen ändern. Was er explizit nicht kann, ist die Nutzerverwaltung. Diese bewusste Trennung von technischer Konfiguration und Nutzerverwaltung ist ein Kernmerkmal des GA4-Sicherheitsmodells. Sie ermöglicht es, die technische Verantwortung an ein Team oder eine Agentur zu delegieren, ohne die Kontrolle über den Zugang zum Konto abzugeben.

- Marketing-Spezialist (Marketer): Diese Rolle ist speziell für Performance-Marketing-Teams konzipiert. Ein Marketing-Spezialist kann Zielgruppen erstellen und bearbeiten, Conversion-Events definieren und verwalten sowie Attributionsmodelle anpassen. Diese Fähigkeiten sind entscheidend für die Kampagnenoptimierung und die Verknüpfung mit Werbeplattformen. Er erbt alle Rechte der Analysten-Rolle, kann aber keine grundlegenden Property-Einstellungen ändern.

- Analyst: Dies ist die Standardrolle für alle, die tief in die Datenanalyse eintauchen müssen. Ein Analyst kann explorative Datenanalysen erstellen, bearbeiten und mit anderen teilen. Er kann benutzerdefinierte Segmente anlegen und an gemeinsam genutzten Analyse-Assets mitarbeiten. Diese Rolle bietet volle analytische Freiheit, ohne die Möglichkeit, die Konfiguration der Datenerfassung zu verändern.

- Betrachter (Viewer): Dies ist die restriktivste Rolle mit reinem Lesezugriff. Ein Betrachter kann alle Standardberichte einsehen und die Daten innerhalb dieser Berichte temporär bearbeiten (z.B. Filter anwenden, Zeiträume ändern, sekundäre Dimensionen hinzufügen). Er kann jedoch keine dieser Änderungen speichern, keine eigenen Analysen erstellen oder Assets mit anderen teilen.

Sensible Daten schützen: Datenbeschränkungen

GA4 bietet ein mächtiges, zweites Kontrollsystem, das unabhängig von den Rollen funktioniert: Die Datenbeschränkungen. Diese ermöglichen es, Nutzern den Zugriff auf sensible Finanzdaten zu entziehen, selbst wenn sie eine höhere Rolle wie "Analyst" oder "Marketing-Spezialist" innehaben. Dies ist ein perfektes Werkzeug zur Umsetzung des "Need-to-know"-Prinzips.

Es gibt zwei Arten von Datenbeschränkungen:

- Keine Kostendaten (No Cost Metrics): Wenn diese Option für einen Nutzer aktiviert ist, werden ihm alle Metriken im Zusammenhang mit Werbeausgaben verborgen. Dazu gehören beispielsweise die Kosten aus verknüpften Google Ads-Konten und der Return on Ad Spend (ROAS).

- Keine Umsatzdaten (No Revenue Metrics): Diese Beschränkung verbirgt alle Metriken, die mit E-Commerce-Umsätzen in Verbindung stehen, wie z.B. der Produktumsatz, der Gesamtumsatz oder der Wert von Transaktionen.

Genau wie die Rollen werden auch diese Beschränkungen von der Konto- auf die Property-Ebene vererbt. Eine auf der Kontoebene festgelegte Beschränkung (z.B. "Keine Umsatzdaten") kann auf der Property-Ebene nicht aufgehoben werden, selbst wenn dem Nutzer dort eine höhere Rolle zugewiesen wird.

Dies löst das klassische Dilemma, einem externen Partner zwar funktionalen Zugriff gewähren zu müssen, aber sensible Finanzdaten schützen zu wollen.

Praxisleitfaden: Nutzer in GA4 hinzufügen und konfigurieren

Nur Nutzer mit der Rolle "Administrator" auf der entsprechenden Ebene (Konto oder Property) können andere Nutzer verwalten.

Schritt für Schritt:

- Öffnen Sie Google Analytics und navigieren Sie zum

Verwaltungsbereich(Zahnrad-Symbol unten links). - Wählen Sie in der Spalte

KontooderPropertydie OptionZugriffsverwaltung für Kontenbzw.Zugriffsverwaltung für Properties, je nachdem, auf welcher Ebene Sie die Berechtigung erteilen möchten. - Klicken Sie auf das blaue +-Symbol in der oberen rechten Ecke und wählen Sie

Nutzer hinzufügen. - Geben Sie im Feld

E-Mail-Adressendie Google-Konto-E-Mail des neuen Nutzers ein. Sie können mehrere Adressen durch Kommas getrennt eingeben, um ihnen die gleichen Berechtigungen zuzuweisen. - Aktivieren Sie die Checkbox

Neue Nutzer per E-Mail benachrichtigen, um sicherzustellen, dass der Nutzer eine Einladung erhält. - Wählen Sie unter

Rollendie gewünschte Standardrolle aus (z.B. Analyst). - Legen Sie optional unter

Datenbeschränkungenfest, ob der Nutzer Zugriff auf Kosten- und/oder Umsatzdaten haben soll. - Klicken Sie auf die Schaltfläche

Hinzufügenoben rechts, um den Vorgang abzuschließen

Die Übersicht: GA4-Rollen und ihre Fähigkeiten auf einen Blick

| Rolle | Berichte ansehen & bearbeiten | Assets erstellen/teilen (Explorations) | Zielgruppen/Conversions bearbeiten | Property-Einstellungen ändern | Nutzer verwalten |

|---|---|---|---|---|---|

| Administrator | Ja | Ja | Ja | Ja | Ja |

| Bearbeiter (Editor) | Ja | Ja | Ja | Ja | Nein |

| Marketing-Spezialist | Ja | Ja | Ja | Nein | Nein |

| Analyst | Ja | Ja | Nein | Nein | Nein |

| Betrachter (Viewer) | Ja | Nein | Nein | Nein | Nein |

Google Tag Manager (GTM) Berechtigungen sicher steuern

Der Google Tag Manager ist das wohl mächtigste und gleichzeitig riskanteste Werkzeug im Google Marketing Stack. Eine fehlerhafte Konfiguration hier kann nicht nur die Datenerfassung stören, sondern auch die Funktionalität, die Leistung und die Sicherheit der Live-Website direkt beeinträchtigen. Eine rigorose und durchdachte Verwaltung der GTM-Berechtigungen ist daher keine Option, sondern eine absolute Notwendigkeit.

Die GTM-Zugriffsstruktur: Konto und Container

Ähnlich wie GA4 verwendet auch der GTM eine zweistufige Hierarchie aus Konten und Containern, wobei die Berechtigungen auf jeder Ebene unterschiedliche Zwecke erfüllen.

Kontoebene:

Diese Ebene dient hauptsächlich der übergeordneten Organisation und der grundlegenden Nutzerverwaltung.

Ein Unternehmen sollte idealerweise nur ein GTM-Konto besitzen, unter dem dann alle Container für die verschiedenen Websites und Apps verwaltet werden. Auf dieser Ebene gibt es zwei einfache Rollen:

- Administrator: Hat die volle Kontrolle über das Konto. Ein Administrator kann neue Container erstellen, Nutzer auf Konto- und Containerebene hinzufügen oder entfernen und deren Berechtigungen ändern.

- Nutzer: Kann lediglich die grundlegenden Kontoinformationen einsehen. Wichtig ist, dass diese Rolle standardmäßig keine Rechte für die Container innerhalb des Kontos erbt. Der Zugriff auf jeden Container muss explizit gewährt werden.

Containerebene:

Hier findet die eigentliche operative Arbeit statt.

Ein Container ist die Sammlung von Tags, Triggern und Variablen, die auf einer Website oder in einer App implementiert wird. Die Berechtigungen auf dieser Ebene sind nicht einfach nur Rechte, sondern spiegeln einen strukturierten Arbeits- und Freigabeprozess wider.

Die Macht der Container-Berechtigungen: Ein Workflow in vier Stufen

Die vier Berechtigungsstufen auf Containerebene sind nicht nur eine Abstufung von Rechten, sondern bilden einen logischen Qualitätssicherungsworkflow, wie er in der professionellen Softwareentwicklung üblich ist. Diesen Workflow aktiv zu nutzen, anstatt allen Beteiligten pauschal die höchsten Rechte zu geben, ist ein fundamentaler Baustein für eine sichere GTM-Nutzung.

- Lesen (Read): Die Basisstufe. Ein Nutzer mit Leseberechtigung kann den gesamten Inhalt des Containers einsehen – alle Tags, Trigger und Variablen. Er kann jedoch absolut keine Änderungen vornehmen. Diese Rolle ist perfekt für Audits, für Entwickler, die die Implementierung nachvollziehen müssen, oder für Stakeholder, die lediglich Einblick benötigen.

- Bearbeiten (Edit): Die "Entwicklungsstufe". Ein Nutzer mit Bearbeitungsrechten kann Arbeitsbereiche (Workspaces) erstellen, um isoliert an Änderungen zu arbeiten. Er kann Tags, Trigger und Variablen hinzufügen, ändern und löschen. Was er jedoch nicht kann, ist, seine Arbeit in eine "Version" zu überführen oder sie zu veröffentlichen. Dies ist die ideale Rolle für Junior-Marketer oder Agenturmitarbeiter, die Änderungen vorbereiten sollen, die aber noch von einer anderen Person überprüft werden müssen.

- Genehmigen (Approve): Die "Qualitätssicherungsstufe". Ein Nutzer mit Genehmigungsrechten kann alles, was ein "Bearbeiter" kann. Zusätzlich kann er die in einem Arbeitsbereich vorgenommenen Änderungen zu einer neuen Container-Version zusammenfassen und diese zur Veröffentlichung vorschlagen oder genehmigen. Er kann die Version jedoch nicht selbst live schalten. Diese Rolle ist entscheidend für einen "Vier-Augen-Prinzip"-Workflow und sollte an erfahrene Senior-Teammitglieder oder den technischen Leiter des Marketingteams vergeben werden, die die Arbeit anderer überprüfen.

- Veröffentlichen (Publish): Die höchste und kritischste Berechtigung, die "Deployment-Stufe". Ein Nutzer mit dieser Rolle hat die volle Macht. Er kann nicht nur alle Änderungen vornehmen, sondern diese auch per Knopfdruck live auf der Website veröffentlichen. Ein Fehler auf dieser Ebene – ein falsch konfigurierter Tag, der die Seite verlangsamt, oder ein Skript, das ein Sicherheitsloch aufreißt – hat sofortige und potenziell schwerwiegende Konsequenzen. Diese Berechtigung sollte nur einem sehr kleinen, extrem vertrauenswürdigen und technisch versierten Personenkreis vorbehalten sein.

Praxisleitfaden: GTM-Zugriff für Teams und Agenturen einrichten

Die Vergabe von Berechtigungen ist eine Aufgabe, die ausschließlich Konto-Administratoren vorbehalten ist.

Schritt-für-Schritt: Nutzer hinzufügen

- Melden Sie sich im Google Tag Manager an und navigieren Sie zum

Verwaltungsbereich. - Wählen Sie entweder auf Kontoebene (

Konto > Nutzerverwaltung) oder direkt im gewünschten Container (Container > Nutzerverwaltung) die Option zur Nutzerverwaltung aus. - Klicken Sie auf das blaue +-Symbol oben rechts und wählen Sie

Nutzer hinzufügen. - Geben Sie die E-Mail-Adresse des Google-Kontos ein, das Sie hinzufügen möchten.

- Weisen Sie auf Containerebene die gewünschte Berechtigung zu, indem Sie die entsprechenden Kontrollkästchen für

Lesen,Bearbeiten,Genehmigenund/oderVeröffentlichenaktivieren. - Klicken Sie auf

Einladen. Der Nutzer erhält eine Einladung per E-Mail, die er annehmen muss, um den Zugriff zu aktivieren.

Risikomanagement: Den GTM-Konto-Lockout vermeiden

Eines der größten, oft übersehenen Risiken bei der Verwaltung von Google-Tools ist der vollständige Verlust des Zugriffs auf ein Konto. Dieses Problem, bekannt als "Orphaned Account" (verwaistes Konto), ist beim GTM besonders kritisch.

Das "Orphaned Account"-Risiko

Der GTM verhindert zwar, dass der letzte verbleibende Administrator manuell aus der Benutzeroberfläche entfernt wird. Das systemische Problem tritt jedoch an anderer Stelle auf: Wenn ein Unternehmen nur einen einzigen GTM-Administrator hat und diese Person das Unternehmen verlässt und ihr Google-Konto (z.B. die Firmen-E-Mail-Adresse) vom Google Workspace-Administrator gelöscht wird, hat das GTM-Konto plötzlich keinen Administrator mehr. Der Google Tag Manager kann diesen externen Löschvorgang nicht verhindern. Ein solches verwaistes Konto wird nach einer gewissen Zeit automatisch und unwiederbringlich gelöscht. Dieses Risiko ist nicht GTM-spezifisch, sondern betrifft auch andere Google-Produkte wie Google Classroom, was auf ein systemisches Problem bei an Nutzerkonten gebundenen Assets hindeutet.

Präventionsstrategie

Die Vermeidung eines Konto-Lockouts erfordert proaktive Redundanz und klare Richtlinien.

- Immer mindestens zwei Administratoren: Die wichtigste Regel lautet: Es müssen immer mindestens zwei vertrauenswürdige Personen als Administratoren auf Kontoebene eingetragen sein. Dabei sollten individuelle Nutzerkonten und keine geteilten Logins verwendet werden. Verlässt eine Person das Unternehmen, kann die andere die Verwaltung nahtlos übernehmen.

- Unternehmenskonten verwenden: Administratoren und Nutzer sollten stets über ihre Firmen-E-Mail-Adressen (die über Google Workspace verwaltet werden) und nicht über private Adressen (z.B. @gmail.com) hinzugefügt werden. Dies stellt sicher, dass das Unternehmen die Kontrolle über die Konten behält, auch wenn Mitarbeiter ausscheiden.

- Client-Ownership sicherstellen: Bei der Zusammenarbeit mit Agenturen oder Freelancern sollte das GTM-Konto immer dem Kunden gehören. Die Agentur wird als Administrator oder Nutzer zum Konto des Kunden hinzugefügt. Eine Agentur, die das Konto des Kunden unter ihrem eigenen Agentur-Konto erstellt, schafft eine ungesunde Abhängigkeit und ein "Geiselnahme"-Potenzial, falls die Zusammenarbeit beendet wird.

Die Übersicht: GTM-Container-Berechtigungen im direkten Vergleich

| Berechtigung | Ansehen | Workspaces erstellen & bearbeiten | Versionen erstellen & genehmigen | Live veröffentlichen | Empfohlene Rolle / Workflow-Stufe |

|---|---|---|---|---|---|

| Veröffentlichen | Ja | Ja | Ja | Ja | Deployment: Nur für GTM-Hauptverantwortliche / technische Leads. |

| Genehmigen | Ja | Ja | Ja | Nein | Qualitätssicherung: Senior-Marketer, Teamleiter zur Überprüfung. |

| Bearbeiten | Ja | Ja | Nein | Nein | Entwicklung: Junior-Marketer, Agenturmitarbeiter, die Änderungen vorbereiten. |

| Lesen | Ja | Nein | Nein | Nein | Audit/Review: Stakeholder, Entwickler, externe Prüfer. |

DSGVO-Konformität für Google Search Console, GA4 und Tag Manager

Dieser Abschnitt fasst die wichtigsten Implikationen der Datenschutz-Grundverordnung (DSGVO) für die Google Search Console (GSC), Google Analytics 4 (GA4) und den Google Tag Manager (GTM) zusammen. Er dient als schnelle Orientierung und stellt keine Rechtsberatung dar.

Google Search Console (GSC)

Geringes direktes DSGVO-Risiko für den Website-Betreiber.

- Begründung: Die GSC verarbeitet aggregierte und anonymisierte Daten aus dem Google-Suchindex, nicht personenbezogene Daten, die von den Besuchern Ihrer Website erhoben werden. Für diesen Verarbeitungsprozess agiert Google als der datenschutzrechtlich Verantwortliche.

- Erforderliche Maßnahmen: Für den Betrieb der GSC selbst ist kein Consent-Banner erforderlich. Eine spezifische Erwähnung in der Datenschutzerklärung ist streng genommen nicht notwendig, da der Betreiber nicht der Verantwortliche für diese Datenverarbeitung ist. Die primäre Verpflichtung des Betreibers liegt in der sicheren Verwaltung der Nutzerzugänge zum GSC-Konto selbst.

Google Analytics 4 (GA4)

Hohes direktes Risiko und erhebliche Compliance-Verpflichtungen für den Website-Betreiber.

- Begründung: GA4 erhebt personenbezogene Daten (z. B. User-IDs, IP-Adressen, Geräteinformationen) direkt von den Website-Besuchern, was eine Verarbeitung im Sinne der DSGVO darstellt. Die Daten werden in die USA, ein rechtlich als "Drittland" eingestuftes Land, übermittelt, was einer ständigen rechtlichen Prüfung unterliegt.

- Erforderliche Maßnahmen:

- Einholung einer ausdrücklichen, granularen Nutzereinwilligung über ein konformes Cookie-Banner, bevor GA4-Tags ausgelöst werden.

- Abschluss eines Auftragsverarbeitungsvertrags (AVV) mit Google.

- Implementierung technischer Schutzmaßnahmen: Minimierung der Datenspeicherdauer auf 2 Monate, Deaktivierung von Google Signals und Sicherstellung der IP-Anonymisierung.

- Aktualisierung der Datenschutzerklärung mit detaillierten Informationen über die Nutzung von GA4

Google Tag Manager (GTM)

Ein neutrales Werkzeug, dessen Konformität vollständig von seiner Konfiguration abhängt. Er ist die zentrale Instanz zur Durchsetzung der Einwilligung.

- Begründung: Der GTM selbst verarbeitet keine Daten, sondern steuert die Tags (wie GA4), die dies tun. Eine Fehlkonfiguration kann zu schwerwiegenden DSGVO-Verstößen führen.

- Erforderliche Maßnahmen:

- Konfiguration des GTM, sodass Tracking-Tags (wie GA4) erst nach Erhalt einer ausdrücklichen Nutzereinwilligung ausgelöst werden.

- Implementierung des Google Consent Mode v2 (seit März 2024 verpflichtend), vorzugsweise im "Basic Mode", um das Senden von Daten-Pings ohne Einwilligung an Google zu vermeiden.

- Strikte Verwaltung der Nutzerberechtigungen innerhalb des GTM, um die Bereitstellung nicht autorisierter oder nicht konformer Tags zu verhindern.

Zusammenfassung DSGVO Compliance Google Marketing Tools

| Werkzeug | Nutzereinwilligung erforderlich? | AVV erforderlich? | US-Datentransfer-Risiko | Erwähnung in Datenschutzerklärung erforderlich? | Primäre DSGVO-Rolle des Betreibers |

|---|---|---|---|---|---|

| Google Search Console (GSC) | Nein | Nein | Gering (Google ist Verantwortlicher) | Nicht zwingend erforderlich | Nutzer der Daten |

| Google Analytics 4 (GA4) | Ja (ausdrücklich & vorab) | Ja (zwingend) | Hoch (DPF rechtlich instabil) | Ja (detailliert) | Verantwortlicher |

| Google Tag Manager (GTM) | Konditional (zur Steuerung der Tags) | Nein (GTM ist reines Werkzeug) | Keines (GTM selbst transferiert keine Daten) | Ja (im Kontext der Consent-Steuerung) | Verantwortlicher (für die Konfiguration) |

Übergreifende Best Practices für die Google Tool-Verwaltung

Nach der detaillierten Betrachtung der einzelnen Tools wird deutlich, dass eine sichere und effiziente Zugriffsverwaltung auf universellen Prinzipien beruht. Diese übergreifenden Best Practices bilden das strategische Fundament, um die Kontrolle über die digitalen Assets des Unternehmens zu wahren, Risiken zu minimieren und die Datenqualität zu sichern. Effektives Berechtigungsmanagement ist dabei kein reines IT-Thema, sondern ein zentraler Aspekt des strategischen Risikomanagements. Fehlkonfigurationen können direkte Auswirkungen auf den Geschäftserfolg haben: Ein falscher GTM-Tag kann die Ladezeiten der Website negativ beeinflussen und so das Ranking in der Google-Suche verschlechtern , während fehlerhafte Filter in GA4 die Datenbasis für wichtige Geschäftsentscheidungen verfälschen können.

Das Fundament: Das Prinzip der geringsten Rechte (Principle of Least Privilege - PoLP)

Das Prinzip der geringsten Rechte ist das wichtigste und grundlegendste Konzept der Zugriffskontrolle. Es besagt, dass jeder Nutzer, jedes System und jeder Prozess nur die absolut minimal notwendigen Berechtigungen erhalten sollte, um seine spezifische, zugewiesene Aufgabe zu erfüllen – und keinen Deut mehr.

Warum es entscheidend ist:

- Reduzierung der Angriffsfläche: Wenn ein Nutzerkonto kompromittiert wird, begrenzt PoLP den potenziellen Schaden erheblich. Ein Angreifer kann nur die Aktionen ausführen und die Daten einsehen, auf die das kompromittierte Konto Zugriff hatte.

- Vermeidung menschlicher Fehler: Weniger Berechtigungen bedeuten weniger Möglichkeiten für versehentliche, aber potenziell katastrophale Fehlkonfigurationen. Ein Nutzer, der keine Einstellungen ändern kann, kann auch keine kritischen Filter versehentlich löschen.

- Compliance und Auditierbarkeit: Die Einhaltung von Datenschutzvorschriften wie der DSGVO erfordert den Nachweis, dass der Zugriff auf personenbezogene Daten streng kontrolliert wird. PoLP ist die technische Umsetzung dieser Anforderung und erleichtert Audits erheblich.

Praktische Anwendung auf die Google-Tools:

- GSC: Vergeben Sie standardmäßig die Rolle "Eingeschränkter Nutzer". Stufen Sie einen Nutzer nur dann auf "Uneingeschränkt" hoch, wenn er aktiv operative SEO-Aufgaben wie das Einreichen von Sitemaps durchführen muss. Die "Inhaber"-Rollen sind streng limitiert und nur für absolute Ausnahmefälle vorgesehen.

- GA4: Die Standardrolle für neue Nutzer sollte "Betrachter" sein. Nur wer aktiv Analysen erstellen und teilen muss, erhält die Rolle "Analyst". Nutzen Sie zusätzlich die Datenbeschränkungen, um den Zugriff auf sensible Kosten- und Umsatzdaten weiter zu granulieren, auch für Nutzer mit höheren Rollen.

- GTM: Der Standardzugriff sollte "Lesen" oder maximal "Bearbeiten" sein. Die "Veröffentlichen"-Berechtigung ist ein hohes Privileg und sollte nur an wenige, technisch versierte und absolut vertrauenswürdige Personen vergeben werden, die den implementierten Qualitätssicherungsprozess abschließen.

Der Lebenszyklus von Berechtigungen: Onboarding, Offboarding & Permission Creep

Berechtigungen sind nicht statisch. Sie müssen aktiv über den gesamten Lebenszyklus eines Mitarbeiters oder einer Geschäftsbeziehung verwaltet werden.

- Onboarding: Wenn ein neuer Mitarbeiter oder eine neue Agentur hinzukommt, sollte die Rechtevergabe einem standardisierten Prozess folgen, der auf PoLP basiert. Die zugewiesenen Rollen und der Grund für die Zuweisung sollten dokumentiert werden, um spätere Audits zu erleichtern.

- Offboarding – Der kritischste Prozess: Wenn ein Mitarbeiter das Unternehmen verlässt oder die Zusammenarbeit mit einer Agentur beendet wird, ist ein rigoroser und vollständiger Entzug aller Berechtigungen unerlässlich. Ein unvollständiges Offboarding hinterlässt offene Sicherheitstüren.

Checkliste für ein sicheres Offboarding:

- Entfernen Sie den Nutzerzugriff in Google Analytics 4.

- Entfernen Sie den Nutzerzugriff im Google Tag Manager.

- Entfernen Sie den Nutzerzugriff in der Google Search Console.

- Der entscheidende Schritt: Überprüfen Sie, ob der entfernte Nutzer ein "Bestätigter Inhaber" in der GSC war. Falls ja, identifizieren und entfernen Sie alle seine Verifizierungstokens von der Website, dem DNS-Server oder aus verknüpften Tools. Andernfalls kann er sich jederzeit erneut Zugriff verschaffen.

- Überprüfen Sie alle verknüpften Konten (z.B. Google Ads, Google Business Profile) und entfernen Sie den Nutzer auch dort.

Ein weiteres Phänomen, das es zu bedenken und einzudämmen gilt, ist der "Permission Creep" (schleichende Rechteausweitung). Mitarbeiter wechseln die Rollen, übernehmen neue Projekte und sammeln im Laufe der Zeit immer mehr Berechtigungen an. Oft werden diese zusätzlichen Rechte nie wieder entzogen, auch wenn sie für die aktuelle Tätigkeit nicht mehr benötigt werden. Dies untergräbt das PoLP schleichend und erhöht das Sicherheitsrisiko kontinuierlich.

Regelmäßige Zugriffs-Audits: Vertrauen ist gut, Kontrolle ist besser

Die einzige wirksame Maßnahme gegen "Permission Creep" und vergessene Konten (z.B. von ehemaligen Freelancern) ist die Durchführung regelmäßiger, systematischer Zugriffs-Audits. Ein vierteljährlicher Rhythmus ist hierfür eine bewährte Praxis.

Anleitung zum Audit:

- GSC: Rufen Sie Einstellungen > Nutzer und Berechtigungen auf. Gehen Sie die Liste Nutzer für Nutzer durch und stellen Sie für jede Person zwei Fragen: a) Ist diese Person noch im Unternehmen oder für dieses Projekt tätig? b) Ist die zugewiesene Berechtigungsstufe für ihre aktuelle Rolle noch angemessen?.

- GA4: Rufen Sie Verwaltung > Zugriffsverwaltung für Konten/Properties auf. Führen Sie die gleiche Überprüfung wie bei der GSC durch. Nutzen Sie zusätzlich die Änderungsübersicht (Change History), um nachzuvollziehen, welche administrativen Änderungen von welchen Nutzern vorgenommen wurden. Dies kann Aufschluss über die tatsächliche Nutzung von Admin-Rechten geben.

- GTM: Überprüfen Sie die Nutzerverwaltung sowohl auf Konto- als auch auf Container-Ebene. Hinterfragen Sie insbesondere kritisch, wer die "Veröffentlichen"-Berechtigung besitzt und ob diese wirklich notwendig ist.

- Dokumentation und Umsetzung: Halten Sie die Ergebnisse des Audits schriftlich fest. Widerrufen oder reduzieren Sie überflüssige Berechtigungen sofort.

Die Verknüpfung der Tools untereinander (z.B. GSC mit GA4, GA4 mit Google Ads) schafft zudem neue, komplexe Abhängigkeiten. Ein isoliertes Berechtigungsmanagement pro Tool ist daher unzureichend.

Ein ganzheitlicher Audit muss auch die Frage stellen: "Welche Kette von Berechtigungen hat dieser Nutzer über die Tool-Grenzen hinweg, um eine bestimmte Aufgabe zu erfüllen?".

Eine Kultur der Sicherheit schaffen

Technische Kontrollen allein reichen nicht aus. Eine robuste Sicherheitsstrategie erfordert eine entsprechende Unternehmenskultur.

- Verantwortung definieren: Es muss eine oder mehrere klar benannte Personen im Unternehmen geben, die für die Durchführung der Audits und die Überwachung der Berechtigungsverwaltung verantwortlich sind.

- Richtlinien etablieren: Erstellen Sie eine einfache, aber verbindliche schriftliche Richtlinie für die Vergabe von Berechtigungen. Diese sollte auf dem PoLP basieren und den Prozess für Onboarding, Offboarding und Audits festlegen.

- Sensibilisierung und Schulung: Schulen Sie alle Mitarbeiter, die mit diesen Tools arbeiten, über die Bedeutung von Datensicherheit und die Risiken, die mit übermäßigen Berechtigungen verbunden sind. Jeder Nutzer muss verstehen, dass er ein Hüter wertvoller Unternehmensdaten ist.

Fazit: Souveränität durch Kontrolle

Die Verwaltung von Nutzerberechtigungen für die zentralen Google-Tools ist weit mehr als eine administrative Nebensächlichkeit. Sie ist eine strategische Notwendigkeit, die über Sicherheit, Datenqualität und letztlich auch über den Geschäftserfolg entscheidet. Ein proaktiver und disziplinierter Ansatz schützt nicht nur vor externen Bedrohungen und internen Fehlern, sondern schafft auch die Voraussetzung für eine effiziente und vertrauensvolle Zusammenarbeit in einer zunehmend vernetzten digitalen Welt.

Die wichtigsten Gebote für eine souveräne Kontrolle über Ihre digitalen Assets lassen sich wie folgt zusammenfassen:

- Wenden Sie das Prinzip der geringsten Rechte (PoLP) konsequent an. Vergeben Sie immer nur die minimal notwendige Berechtigung für die jeweilige Aufgabe.

- Implementieren Sie eine "Zwei-Admin-Regel" für jedes kritische Tool. Stellen Sie durch Redundanz sicher, dass der Verlust eines einzelnen Nutzerkontos niemals zum Verlust des gesamten Zugriffs führt.

- Führen Sie regelmäßige, dokumentierte Zugriffs-Audits durch. Überprüfen Sie mindestens vierteljährlich alle vergebenen Berechtigungen auf ihre Notwendigkeit und Aktualität.

- Etablieren Sie einen rigorosen Offboarding-Prozess. Stellen Sie sicher, dass beim Ausscheiden von Mitarbeitern oder Partnern alle Zugänge restlos entfernt werden, einschließlich technischer Artefakte wie GSC-Verifizierungstokens.

Proaktives und strategisches Berechtigungsmanagement ist kein lästiger Aufwand, sondern eine grundlegende Säule einer robusten und erfolgreichen digitalen Strategie. Es schützt Ihr Unternehmen, befähigt Ihre Teams und sichert die Integrität Ihrer Daten – der wertvollsten Ressource im Online-Marketing.